Bitcoin(BTC)$67,561.00-0.97%

Ethereum(ETH)$1,970.97-0.33%

Tether(USDT)$1.000.00%

BNB(BNB)$622.21-1.42%

XRP(XRP)$1.36-0.15%

USDC(USDC)$1.000.01%

Solana(SOL)$83.41-2.29%

TRON(TRX)$0.2859470.20%

Figure Heloc(FIGR_HELOC)$1.02-1.22%

Figure Heloc(FIGR_HELOC)$1.02-1.22%Dogecoin(DOGE)$0.090147-0.65%

Біткойн-банкомати General Bytes зламано за допомогою zero-day, викрадено 1,5 мільйона доларів

Провідний виробник біткойн-банкоматів General Bytes повідомив, що хакери викрали криптовалюту у компанії та її клієнтів, використовуючи вразливість нульового дня в її платформі керування BATM.

General Bytes створює біткойн-банкомати, що дозволяє людям купувати або продавати понад 40 криптовалют. Клієнти можуть розгортати свої банкомати за допомогою автономних серверів керування або хмарного сервісу General Bytes.

На вихідних компанія повідомила, що хакери скористалися вразливістю нульового дня, яка відстежується як BATM-4780, щоб віддалено завантажити програму Java через головний сервісний інтерфейс банкомату та запустити її з привілеями користувача «batm».

«Зловмисник просканував простір IP-адрес хмарного хостингу Digital Ocean і виявив запущені служби CAS на портах 7741, включаючи службу General Bytes Cloud та інших операторів банкоматів GB, які запускають свої сервери на Digital Ocean (наш рекомендований провайдер хмарного хостингу)», — пояснив General Bytes. у розкритті інциденту безпеки.

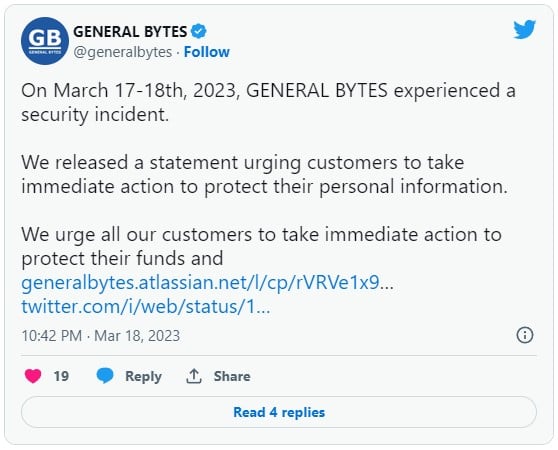

Компанія звернулася до Twitter, щоб закликати клієнтів «негайно вжити заходів» і встановити останні оновлення, щоб захистити свої сервери та кошти від зловмисників.

Після завантаження програми Java зловмисники отримали можливість виконувати такі дії на скомпрометованих пристроях:

-

Можливість доступу до бази даних.

-

Можливість читати та розшифровувати ключі API, які використовуються для доступу до коштів у гарячих гаманцях та біржах.

-

Відправляйте кошти з гарячих гаманців.

-

Завантажте імена користувачів, хеші їхніх паролів і вимкніть 2FA.

-

Можливість доступу до журналів подій терміналу та пошуку будь-яких випадків, коли клієнти сканували закриті ключі в банкоматі. Старіші версії програмного забезпечення банкоматів реєстрували цю інформацію.

General Bytes попередив, що під час атак були зламані його клієнти та власний хмарний сервіс.

«ГЕНЕРАЛЬНІ БАЙТИ Хмарна служба була зламана, а також автономні сервери інших операторів», виділяє твердження.

Хоча компанія розкрила, скільки грошей вкрав зловмисник, вони надали a список адрес криптовалюти використаний хакером під час атаки.

Ці адреси показують, що хакер почав викрадати криптовалюту з серверів біткойн-банкоматів 17 березня, отримавши біткойн-адресу зловмисника 56,28570959 BTCвартістю приблизно 1 589 000 доларів США, і 21,79436191 Ethereuм, вартістю близько $39 тис.

Незважаючи на те, що біткойн-гаманець все ще містить вкрадену криптовалюту, зловмисники, схоже, використовували Uniswap для конвертації вкраденого Ethereum в USDT.

Оновіть сервери зараз

Адміністраторам CAS (Crypto Application Server) настійно рекомендується перевіряти свої файли журналів «master.log» і «admin.log» на предмет будь-яких підозрілих прогалин у часі, спричинених видаленням зловмисником записів журналу, щоб приховати свої дії на пристрої.

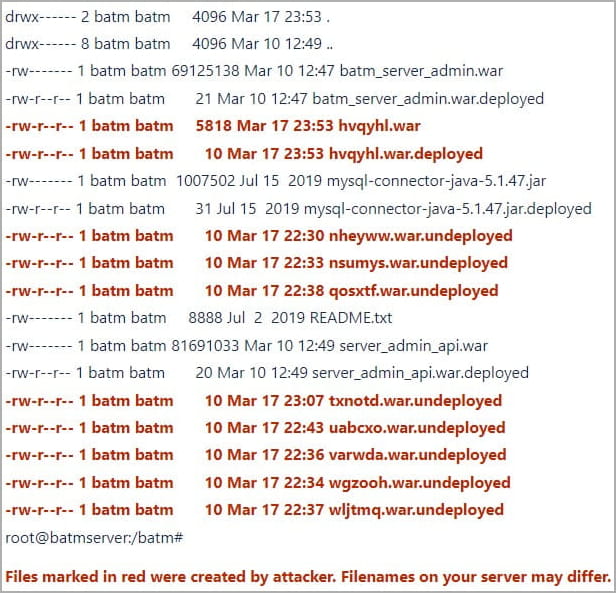

У звіті General Byte також попереджено, що завантажені шкідливі програми JAVA відображатимуться в папці «/batm/app/admin/standalone/deployments/» із випадковими назвами .війна і .війна.розгорнуто файлів, як показано нижче.

Компанія зазначає, що назви файлів, ймовірно, різні для жертв.

Ті, хто не має ознак порушення, все одно повинні вважати всі свої паролі CAS і ключі API зламаними, негайно визнати їх недійсними та створити нові. Усі паролі користувачів також слід скинути.

Докладні покрокові інструкції для всіх операторів серверів щодо захисту своїх кінцевих точок додаються в заяві компанії.

Закриття хмарного сервісу

General Bytes каже, що вони закривають свій хмарний сервіс, заявивши, що вважає «теоретично (і практично) неможливим» захистити його від зловмисників, коли він повинен одночасно надавати доступ кільком операторам.

Компанія надаватиме підтримку з міграцією даних тим, хто хоче встановити власний автономний CAS, який тепер повинен бути розміщений за брандмауером і VPN.

Компанія General Byte також випустила виправлення безпеки CAS, яке усуває використану вразливість, надане у двох виправленнях, 20221118.48 і 20230120.44.

У ньому також підкреслюється, що зламана система пройшла кілька перевірок безпеки з 2021 року, але жоден не виявив використовувану вразливість.

Крім того, дослідники з біржі криптовалют Kraken виявлено численні вразливості в банкоматах General Bytes у 2021 році, що компанія швидко виправила

Однак навіть із цими перевірками безпеки в серпні 2022 року General Bytes стався інцидент з безпекою де хакери скористалися вразливістю нульового дня на серверах банкоматів, щоб викрасти криптовалюту в клієнтів.

Компанія каже, що планує протягом короткого періоду провести численні перевірки безпеки своїх продуктів кількома компаніями, щоб виявити та виправити інші потенційні недоліки до того, як їх знайдуть зловмисники.