Bitcoin(BTC)$67,810.00-4.45%

Ethereum(ETH)$1,981.90-4.75%

Tether(USDT)$1.000.00%

BNB(BNB)$627.63-2.87%

XRP(XRP)$1.37-2.78%

USDC(USDC)$1.000.00%

Solana(SOL)$84.29-4.88%

TRON(TRX)$0.283732-0.84%

Figure Heloc(FIGR_HELOC)$1.02-1.05%

Figure Heloc(FIGR_HELOC)$1.02-1.05%Dogecoin(DOGE)$0.090565-3.50%

Цей тиждень у розділі безпеки: Lastpass Takeaway, втрата біткойнів і PyTorch

Ми згадували історію LastPass наприкінці пару тижнів тому, але подробиць все ще було трохи мало. Сподівалися, що LastPass оприлюднить більш прозору інформацію про те, що сталося, і скільки облікових записів отримали доступ. На жаль, схоже випуск новин за 22 грудня – це все, що ми збираємося отримати. Для користувачів LastPass настав час прийняти деякі рішення.

Підсумовуючи, зловмисник використав інформацію зі зламу в серпні 2022 року, щоб націлитися на співробітника LastPass за допомогою соціальної інженерії. Це вдалося, і зловмиснику вдалося отримати доступ до резервних копій LastPass, зокрема бази даних облікових записів клієнтів і сховищ клієнтів. Офіційних відомостей про те, скільки даних користувачів було включено, немає, але вказується, що це був весь набір даних. І що ще гірше, зашифроване сховище зашифровано лише частково. Збережені URL-адреси були представлені зловмиснику як звичайний текст, хоча імена користувачів і паролі все ще зашифровані за допомогою вашого головного пароля.

Отже, що тепер робити користувачеві LastPass? Це залежить. Ми можемо припустити, що той, хто володіє даними про сховище LastPass, наразі перекидає всі наявні в нього списки паролів. Якщо ви використали слабкий пароль — отриманий зі слів будь-якою мовою або раніше зламаний — тоді настав час змінити всі ваші паролі, які були в сховищі. Вони спалені.

Незалежно від того, залишитеся ви з LastPass чи перейдете до іншого рішення, це лише питання часу, поки ваше сховище буде зламано. Що ще гірше, деякі старі облікові записи Lastpass використовують лише 5000 раундів хешування PBKDF2 (функція виведення ключа на основі пароля). Нові облікові записи налаштовано на використання понад 100 000 ітерацій, але деякі старі облікові записи все ще можуть використовувати старі налаштування. У результаті атака на зашифроване сховище відбувається набагато швидше. Кількість ітерацій майже напевно пов’язана з викраденими даними, тому ці облікові записи, швидше за все, будуть перевірені спочатку. Якщо ви давно користуєтеся, змініть усі паролі, що зберігаються в сховищі.

Є хороші новини. Сховища використовують сіль для паролів — додаткові дані, які згортаються у функції PBKDF2. Це означає, що процедуру злому паролів потрібно проводити індивідуально для кожного користувача. Якщо ви ще один нецікавий користувач, можливо, ви ніколи не станете мішенню для злому. Але якщо ви можете бути цікавими або мати URL-адреси, які виглядають цікавими, ймовірно, є більший шанс потрапити на ціль. І, на жаль, це був звичайний текст.

Отже, як виглядає математика? На щастя для нас, [Wladimir Palant] провів для нас цифри. Пароль мінімальної складності з використанням правил 2018 року для пароля LastPass призводить до 4,8×10^18 можливих комбінацій паролів. RTX 4090 може підтримувати 1,7 мільйона вгадувань на секунду в обліковому записі, використовуючи лише 5000 ітерацій PBKDF2, або 88 000 вгадувань на секунду на належним чином захищеному обліковому записі. Це 44 800 років і 860 000 років, щоб відкрити сховище, якщо припустити, що над ним працює один RTX4090. Деякі дуже грубі підрахунки розмір трилітерного центру обробки даних агентства можна припустити, що виділення всього одного з цих центрів обробки даних для цього завдання зламало б менш безпечне сховище менш ніж за 4 місяці. Якщо обліковий запис використовує повні налаштування безпеки, це збільшується майже до шести років. Майте на увазі, що такий підхід є найкращим сценарієм для зловмисника, і передбачає виділення центру обробки даних вартістю 1,5 мільярда доларів США на виконання завдання на тривалий період. Але також передбачається, що ви вибрали свій пароль випадково.

Але ось біда: якщо ризик достатній, щоб підштовхнути вас до дії, недостатньо змінити пароль LastPass. Незалежно від того, залишаєтеся ви з LastPass чи переходите на інше рішення, вам потрібно буде спочатку змінити головний пароль, а потім пройти через виснажливий процес зміни кожного пароля у вашому сховищі LastPass. Весь цей безлад, безумовно, був помилкою LastPass, і їхні звіти після інцидентів, безумовно, залишають бажати кращого прозорості. Незашифровані URL-адреси, пов’язані з кожним збереженим паролем, є нещасними. Але головний принцип, що навіть LastPass не може отримати доступ до збережених паролів, здається, вистояв.

Біткойн хакер зламав

Люк Дашджр — розробник Bitcoin Core, основний підписувач програмного забезпечення Bitcoin Knots зазнав серйозного порушення безпеки. Це може бути подальший інцидент із фізичний напад у листопаді, де комусь вдалося перезавантажити його суміжний сервер з флешки та встановити бекдор. Цей був спійманий, і зловмисне програмне забезпечення видалено. Люк втратив загалом близько 200 біткойнів як зі свого активного (гарячого), так і офлайнового (холодного) гаманців. Він розглядає це як повний компроміс і попередив, що його ключ PGP також має бути підозрілим. Це означає, що нещодавні випуски Bitcoin Knots також повинні бути підозрілими.

Було висунуто кілька теорій, від «аварії на човні», щоб уникнути податкових зобов’язань, до відомої проблеми з генерацією випадкових чисел у системі Talos, яку він використовує (CVE-2019-15847). Ніщо з цього не здається настільки ймовірним, як ідея, що це був пропущений руткіт на скомпрометованому сервері та бічний рух назад у [Luke]домашня мережа. У будь-якому випадку, це жахливий безлад, і ми сподіваємось на позитивне вирішення.

Нічний компроміс PyTorch

PyTorch-нічний пакет був вразити атакою плутанини залежностей, активний з 25 по 30 грудня. Проблема в тому, що PyTorch розміщує a torchtriton пакет як частину свого нічного репо, і ця назва пакета не була заявлена на PyPi. Отже, все, що потрібно було зробити комусь, це прийти й завантажити пакет під таким ім’ям, і незабаром будь-яка нова піп-інсталяція PyTorch щовечора захоплювала версію PyPi. Шкідливий пакет збирає системні дані, такі як поточні сервери імен, ім’я хоста, ім’я користувача, робочий каталог і змінні середовища, і надсилає їх на h4ck[dot]cfd (Посилання на архів). Це не так вже й погано, хоча змінні середовища обов’язково містять маркери авторизації. Головна історія, /etc/hosts, /etc/passwd, ~/.gitconfig, ~/.ssh, і перші 1000 файлів у домашньому каталозі також упаковуються та завантажуються. У сучасній системі passwd файл насправді не містить хешів паролів, але файл .ssh Папка цілком може містити закриті ключі SSH. ой

тепер, розробника цього фіктивного пакета знайдено, і стверджує, що це було дослідження безпеки, і обіцяє, що всі дані будуть видалені. Стверджувалося, що викрадені дані були використані для точної ідентифікації жертви, ймовірно, з метою збору винагород за помилки. У цьому є певний елемент правдоподібності, але насправді це не має значення, оскільки будь-які секрети, виточені під час цього інциденту, мають бути відкликані. Срібна підкладка полягає в тому, що шкідливий код не запускається просто шляхом встановлення пакета, але сценарій Python повинен виконувати явну import triton щоб запустити корисне навантаження. Проект PyTorch змінив назву пакета на pytorch-tritonі зарезервував цю назву проекту на PyPi, щоб уникнути повторення інциденту.

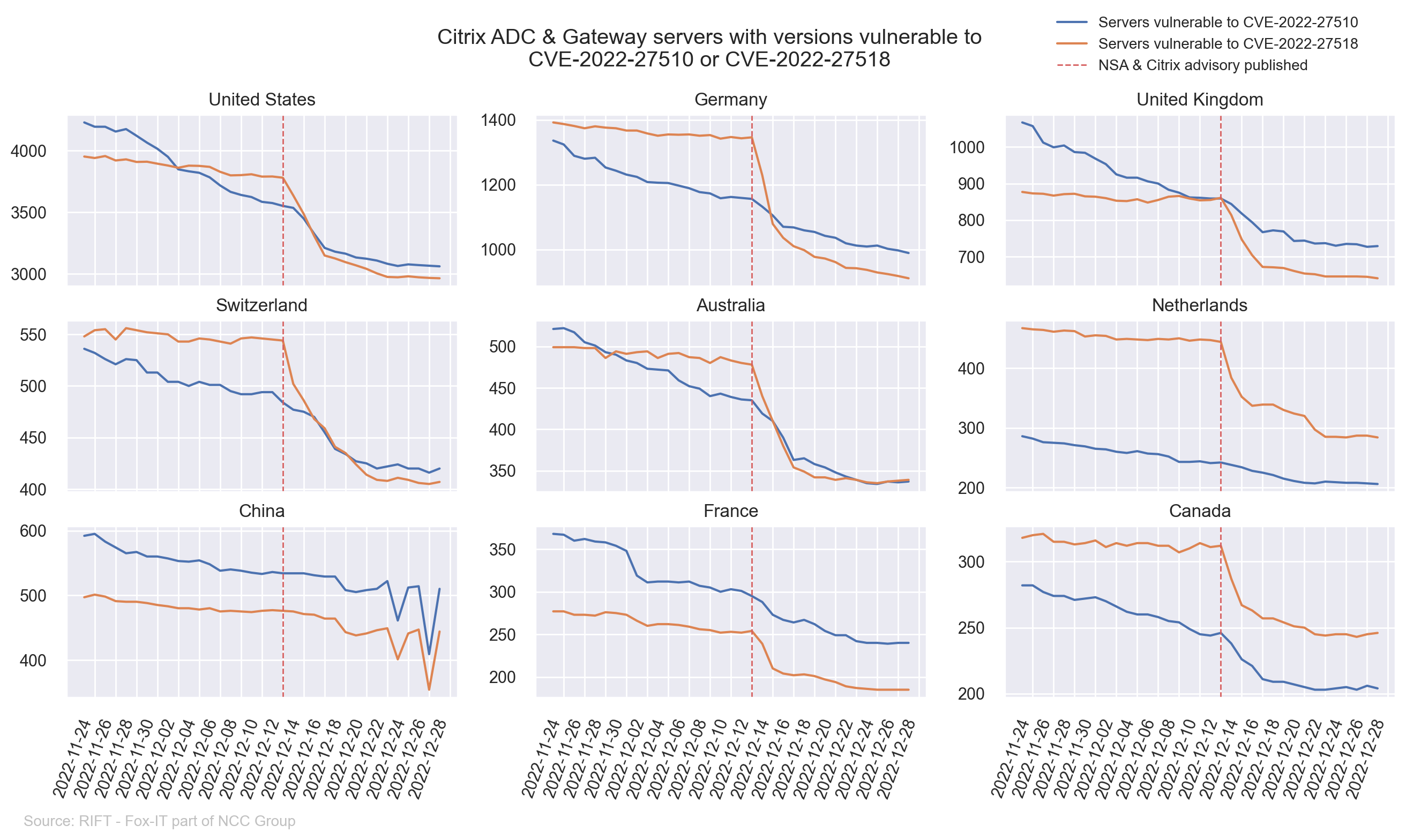

Відображення вразливих інсталяцій Citrix

Нещодавно було виправлено кілька критичних уразливостей у Citrix ADC і Citrix Gateway, одна з яких спонукала до повідомлення від NSA про те, що APT (Advanced Persistent Threat) активно компрометує системи за допомогою цієї помилки. Виправлені номери версій відомі, і це змусило дослідників Fox It, що входить до NCC Group, задуматися. Чи є спосіб визначити версію випуску пристрою Citrix із HTTP-відповіді попередньої автентифікації? Спойлер: Є. The /vpn/index.html кінцева точка містить хеш, який, здається, відрізняється від версії випуску. Єдиним трюком, що залишився, було знайти швидкий спосіб зіставити хеш із версією.

Увійдіть у Google Cloud Marketplace, де можна одним клацанням миші запустити нову віртуальну машину Citrix. Один сеанс SSH пізніше підтвердив версію та відповідний хеш. Це один менше. Також частиною служби Google є zip-файл, який містить інформацію про старіші версії, включаючи назви зображень, які можна використовувати для завантаження попередніх версій як qcow2 віртуальний образ диска — досить легко отримати звідти хеш і номер версії. Між цими зображеннями та сторінкою завантаження Citrix було ідентифіковано досить багато відомих хешів, але дивно, що в дикій природі спостерігаються деякі хеші, які, здається, не відповідають відомому випуску. Знайшовши певний файл лише для читання, до якого також можна отримати віддалений доступ, можна отримати точну позначку часу, коли було створено дану мікропрограму. Це заповнює прогалини щодо відомих номерів версій, і дозволяє їм визначити, які саме версії з’являлися в дикій природі.

Оскільки хеш був частиною даних, зібраних службами сканування, такими як Shodan, можна переглянути історію встановлених версій, а також поточний стан. У розгорнутих версіях є дуже помітні зміни, які добре відповідають попередженню АНБ. Навіть незважаючи на це, є багато розгорнутих серверів Citrix, на яких, здається, все ще працює вразливе мікропрограмне забезпечення, хоча деталі розгортання можуть означати, що їм не загрожує безпосередня небезпека. Це дуже цікавий погляд на те, як ми отримуємо таку статистику.

Біти та байти

VPN-сервер Synology має критичну вразливість, CVE-2022-43931, який отримує оцінку CVSS 10 і дозволяє неавтентифікованому зловмиснику виконувати довільні команди. Доступні виправлені випуски. Сама вада полягає в записі поза межами служби віддаленого робочого столу, тому є певна надія, що ця вразлива служба не є широко доступною для відкритого Інтернету.

Ось експлойт, про який ви не підозрювали, вихід з інтерпретатора Lua для отримання шелл-коду виконання. Хитрість тут полягає в тому, щоб закодувати шелл-код у вигляді чисел, а потім обдурити середовище виконання для невирівняного доступу, який переносить виконання програми на дані. Інший цікавий трюк полягає в тому, що цільовий інтерпретатор Lua дозволить вам запускати байт-код Lua і довіряє йому так само, як і звичайному коду Lua. То яка мета всього цього? Іноді задоволення полягає в подорожі.

Що ви отримуєте, коли нудьгуючі дослідники безпеки вирішують поколупатися в мобільному додатку для електричних самокатів? Багато скутерів, які загадково сигналять і блимають. І коли ті самі дослідники підвищують ставку і намагаються змусити автомобілі сигналити? Справді вражаючий список віддалених уразливостей в автомобілях всіх марок. Від відстеження GPS у реальному часі до ввімкнення світла, відмикання дверей і навіть дистанційного запуску транспортних засобів, [Sam Curry] і його група веселих хакерів це зробила. До честі багатьох постачальників, які постраждали, майже кожна вразливість закінчується словами «вони виправили це негайно».